Frida过某黑盒frida检测及hkey逆向及post请求体分析(已完结,文末有签到脚本)

t油小程序逆向(已完结)

Frida学习

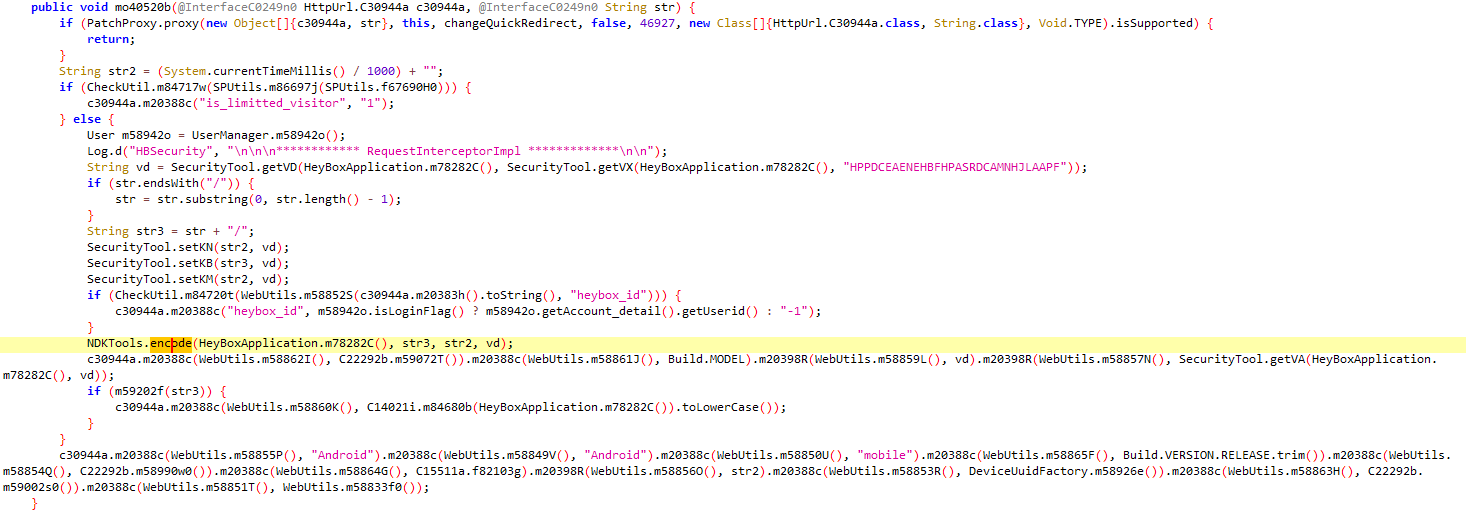

前言 本文章仅做移动安全学习交流用途,严禁作其他用途,如果侵犯您的权益请联系我删除。 目标版本是1.3.332 所用工具: IDA Pro, frida, jadx 分析 通过下面代码可以看到,在pthread_create中对frida进行了检测 function hook_dlsym() { var count = 0 console.log(…

工具 WechatDevTools 分析 请求分析 分析签到请求,目前已知这些参数需要分析 timestamp token shumeiID black_box sign 其中,timestamp为时间戳,black_box为固定值,token可能为用户凭证,又由简单分析发现black_box为固定值,于是,仅需分析shumeiID和sign sh…

知识 网上对frida的检测通常会使用openat、open、strstr、pthread_create、snprintf、sprintf、readlinkat等一系列函数。 命令记录 # frida启动 adb shell su /data/local/tmp/frida-server-16.4.7-android-arm64 # 端口转发 ad…

记录一次微信小程序逆向(已完结)

PyGUI学习

Python之Nutika打包和NSIS安装包制作

js学习

Python文件读写模式

密码保护:wxAssistant

javascript01-正则表达式dyjsbCk转换bncr机器人插件

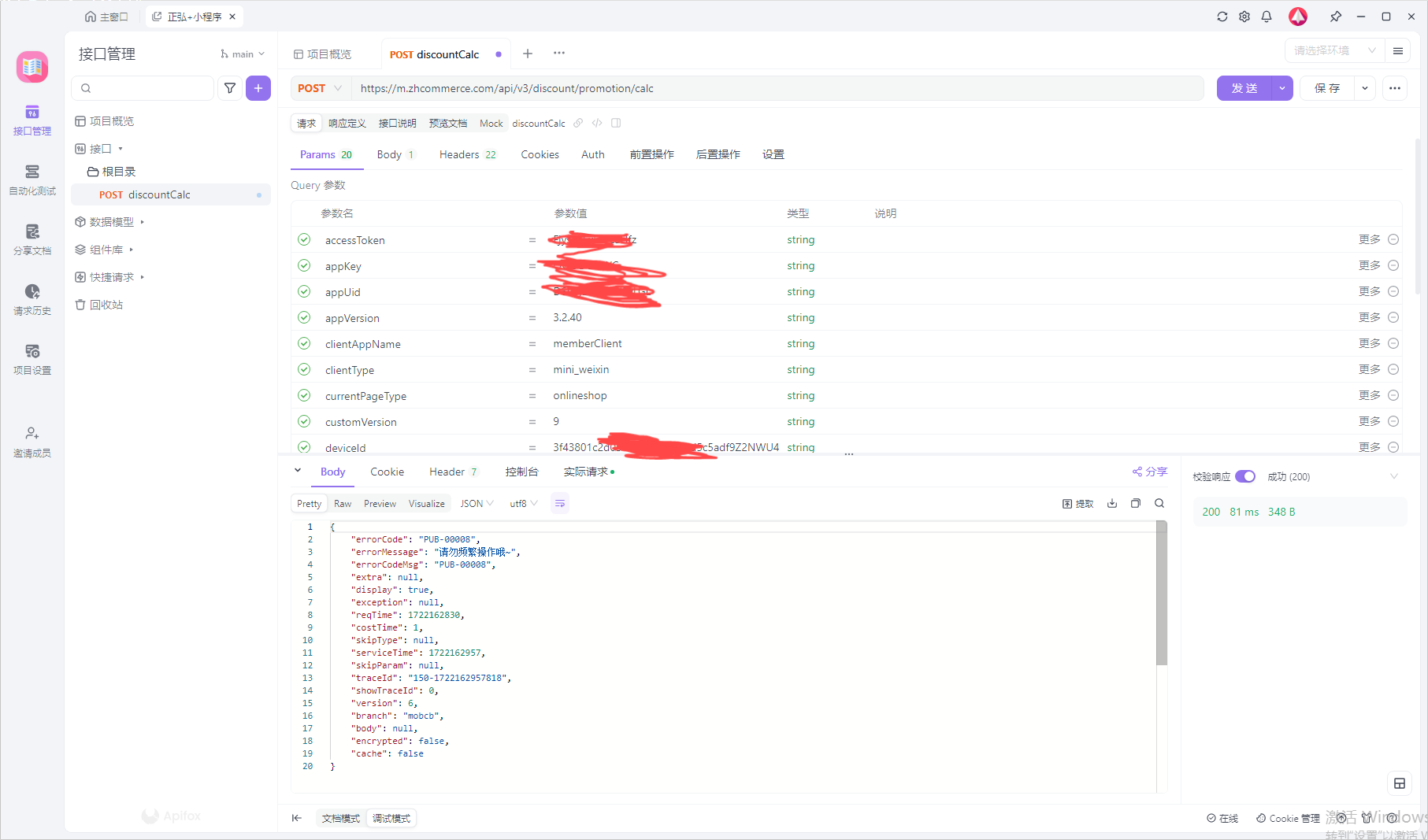

环境 小程序名称:正弘+ 微信版本:3.9.10.19 逆向工具:WeChatOpenDevTools 逆向分析 先通过小程序解包并查找关键字sha找到了sha256加密函数,再通过逆向工具wxdevtools,找到了加密位置。 其中主要代码为 l = c.default.SHA256(l), o.sign = l, 参数l为多个小参数拼接而成,如…

PySide6 pyuic pyside6-uic your_file.ui -o ui_your_file.py 关于fluentwidgets亮暗模式切换的问题 from PySide6 import QtWidgets from ui.UIstatistics import Ui_Form_statistics from qfluentwid…

Nutika打包 编写打包命令 python -m nuitka --onefile --windows-console-mode=disable --enable-plugin=pyside6 --windows-icon-from-ico=wxassistant64_64.ico --remove-output main.py 遇到的问题 [E…

字符串反转 var hello = "hello"; var olleh = hello.split("").reverse("").join(""); console.log(olleh);

r : 读取文件,若文件不存在则会报错 w: 写入文件,若文件不存在则会先创建再写入,会覆盖原文件 a : 写入文件,若文件不存在则会先创建再写入,但不会覆盖原文件,而是追加在文件末尾 rb,wb:分别于r,w类似,但是用于读写二进制文件 r+ : 可读、可写,文件不存在也会报错,写操作时会覆盖 w+ : 可读,可写,文件不存在先创建,会覆盖 a+…

这篇文章受密码保护,输入密码才能阅读

之前一直用.*?来匹配所有字符,现在发现用[\s\S]+更好,因为在匹配命令时总是匹配不到,换成[\s\S]+就好多了,下面直接放代码 /** * @author Syy * @name dyjx * @origin Syy * @version 1.0.1 * @description dyjx * @platform qq * @rule ^(…